Vào Start --> Run và đánh 'cmd.exe'. Việc gõ thêm cả đuôi '.exe' ở cuối mục rất quan trọng; đây là cách làm an toàn trong việc triệu gọi nhắc lệnh. Để đánh lừa một số người dùng, một số chương trình mã độc có thể cố lấy tên 'cmd.com' và trong trường hợp như vậy, malware sẽ được khởi chạy nếu bạn chỉ đánh vào lệnh 'cmd'.

vi dụ cụ thể luôn:

1-TASKLIST

- Hiển thị các tiến trình có PID lớn hơn 2000(tùy chọn PID) và in ra định dạng csv: hiển thị bao gồm "Image Name","PID","Session Name","Session#","Mem Usage","Status","User Name","CPU Time","Window Title"

Tasklist /v /fi "pid gt 2000" /fo csv

In ra một file cho dễ nhìn: Tasklist /v /fi "pid gt 2000" /fo csv >hell.txt

-Để hiển thị các tiến trình với trạng thái đang chạy với các username mặc định với các username: system, network service, local service, administrator. Còn nếu bạn đang chạy trong user nào thì hiện thị với tên user đó

Tasklist /fi "USERNAME eq NT AUTHORITY\SYSTEM” /fi "STATUS eq running"

Tasklist /fi "USERNAME eq SYSTEM" /fi "STATUS eq running" <--rút gọn

Tasklist /fi “username eq ten_user_dang_dung” /fi “status eq running”

Tasklist /fi “username ne system” /f “status eq running” <--lệnh này hiển thị trạng thái đang chạy với username ko phải là system

Tasklist /v /fi "STATUS eq running" xem chỉ những tiến trình đang chạy

-Hiển thị các file DLL chạy cùng tiến trình

Tasklist /m

Tasklist /fi “modules eq ntdll*” lệnh này chỉ lọc các file dll với đầu ngữ ntdll

Tasklist /fi “modules eq dnsq.dll” chỉ hiện tiến trình chạy có dnsq.dll (con dashfer)

2-TASKKILL

-Tắt tiến trình cùng lúc với nhiều PID, name

Taskkill /f /pid id1 /pid id2 /pid id3

Vidu với các id như 1234, 243, 879: taskkill /f /pid 1234 /pid 243 /pid 879

Taskkill /f /im explorer.exe /im system.exe /im userinit.exe

-Bắt ép tắt tiến trình nào đó đang chạy với username system (vd như notepad.exe)

Taskkill /f /fi “username eq system” /im notepad.exe

-Tắt tiến trình theo dạng cây với số ID là 1234 nhưng chỉ với username nào đó (administrator chẳng hạn)

Taskkill /pid 1234 /t fi “username eq administrator”

-Tắt tiến trình với PID lớn hơn 2000 mà ko quan tâm đến tên của nó

Taskkill /f /fi “pid ge 2000” /im * <--lưu ý dấu * chỉ áp dụng lọc cho tùy chọn /im

3-TSKILL

Lệnh này cũng để tắt tiến trình nhưng với ít tính năng lọc hơn

Tskill pid

Tskill name (vi dụ: tskill explorer) <--lưu ý là ko có đuôi .exe

4-WMIC

-Hển thị tiến trình

wmic process list

wmic process list brief

wmic process list full

wmic process list brief /every:10 <-- cứ 10s lại cập nhật 1 lần (CTRL+C to end)

wmic process list brief | find "cmd.exe" <-- chỉ tìm với cmd.exe

wmic PROCESS WHERE "NOT ExecutablePath LIKE '%Windows%'" GET ExecutablePath

hiển thị các tiến trình ko nằm trong %windows%

-Hiển thị các chương trình khi khởi động

Wmic startup list brief

Wmic startup list full

-Hiển thị tên, danh sách các user

wmic USERACCOUNT WHERE "Disabled=0 AND LocalAccount=1" GET Name

-Tắt tiến trình với PID và name

Wmic process [pid] delete

Wmic process where name=’cmd.exe’ delete lưu ý: dấu ‘’ hay dấu “” đều được cả

Wmic process where name=”cmd.exe” call terminate

-Tắt một lúc nhiều tiến trình theo tên, pid

Wmic process where (name like OR name like “explorer.exe” OR name “iexplore.exe”) call terminate

Tắt 2 tiến trình có pid là 3288 và 4556

wmic process where (processid=3288 OR Processid=4556) call terminate

5-SC

Lệnh này dùng cho các services

-Truy vấn, xem các services, drivers

SC query type= services

SC query type= drivers

Hoặc xem tất cả: SC query type= all

-Tắt các dịch vụ đang chạy

SC stop schedule tắt schedule

SC stop srservice tắt system restore

- Disabled một dịch vụ nào đó

SC config schedule start= disabled

SC config srservice start= disabled

Với tên các services ở khóa HKLM\SYSTEM\CurrentControlSet\Services

6-NTSD

Theo mình biết thì lệnh này dùng để debug

Cũng ko biết nhiều về lệnh này có 2 lệnh sau dạng như tắt một tiến trình

NTSD –c q –p PID

NTSD –c q –pn name

Vd: ntsd –c q –pn explorer.exe

vi dụ cụ thể luôn:

1-TASKLIST

- Hiển thị các tiến trình có PID lớn hơn 2000(tùy chọn PID) và in ra định dạng csv: hiển thị bao gồm "Image Name","PID","Session Name","Session#","Mem Usage","Status","User Name","CPU Time","Window Title"

Tasklist /v /fi "pid gt 2000" /fo csv

In ra một file cho dễ nhìn: Tasklist /v /fi "pid gt 2000" /fo csv >hell.txt

-Để hiển thị các tiến trình với trạng thái đang chạy với các username mặc định với các username: system, network service, local service, administrator. Còn nếu bạn đang chạy trong user nào thì hiện thị với tên user đó

Tasklist /fi "USERNAME eq NT AUTHORITY\SYSTEM” /fi "STATUS eq running"

Tasklist /fi "USERNAME eq SYSTEM" /fi "STATUS eq running" <--rút gọn

Tasklist /fi “username eq ten_user_dang_dung” /fi “status eq running”

Tasklist /fi “username ne system” /f “status eq running” <--lệnh này hiển thị trạng thái đang chạy với username ko phải là system

Tasklist /v /fi "STATUS eq running" xem chỉ những tiến trình đang chạy

-Hiển thị các file DLL chạy cùng tiến trình

Tasklist /m

Tasklist /fi “modules eq ntdll*” lệnh này chỉ lọc các file dll với đầu ngữ ntdll

Tasklist /fi “modules eq dnsq.dll” chỉ hiện tiến trình chạy có dnsq.dll (con dashfer)

2-TASKKILL

-Tắt tiến trình cùng lúc với nhiều PID, name

Taskkill /f /pid id1 /pid id2 /pid id3

Vidu với các id như 1234, 243, 879: taskkill /f /pid 1234 /pid 243 /pid 879

Taskkill /f /im explorer.exe /im system.exe /im userinit.exe

-Bắt ép tắt tiến trình nào đó đang chạy với username system (vd như notepad.exe)

Taskkill /f /fi “username eq system” /im notepad.exe

-Tắt tiến trình theo dạng cây với số ID là 1234 nhưng chỉ với username nào đó (administrator chẳng hạn)

Taskkill /pid 1234 /t fi “username eq administrator”

-Tắt tiến trình với PID lớn hơn 2000 mà ko quan tâm đến tên của nó

Taskkill /f /fi “pid ge 2000” /im * <--lưu ý dấu * chỉ áp dụng lọc cho tùy chọn /im

3-TSKILL

Lệnh này cũng để tắt tiến trình nhưng với ít tính năng lọc hơn

Tskill pid

Tskill name (vi dụ: tskill explorer) <--lưu ý là ko có đuôi .exe

4-WMIC

-Hển thị tiến trình

wmic process list

wmic process list brief

wmic process list full

wmic process list brief /every:10 <-- cứ 10s lại cập nhật 1 lần (CTRL+C to end)

wmic process list brief | find "cmd.exe" <-- chỉ tìm với cmd.exe

wmic PROCESS WHERE "NOT ExecutablePath LIKE '%Windows%'" GET ExecutablePath

hiển thị các tiến trình ko nằm trong %windows%

-Hiển thị các chương trình khi khởi động

Wmic startup list brief

Wmic startup list full

-Hiển thị tên, danh sách các user

wmic USERACCOUNT WHERE "Disabled=0 AND LocalAccount=1" GET Name

-Tắt tiến trình với PID và name

Wmic process [pid] delete

Wmic process where name=’cmd.exe’ delete lưu ý: dấu ‘’ hay dấu “” đều được cả

Wmic process where name=”cmd.exe” call terminate

-Tắt một lúc nhiều tiến trình theo tên, pid

Wmic process where (name like OR name like “explorer.exe” OR name “iexplore.exe”) call terminate

Tắt 2 tiến trình có pid là 3288 và 4556

wmic process where (processid=3288 OR Processid=4556) call terminate

5-SC

Lệnh này dùng cho các services

-Truy vấn, xem các services, drivers

SC query type= services

SC query type= drivers

Hoặc xem tất cả: SC query type= all

-Tắt các dịch vụ đang chạy

SC stop schedule tắt schedule

SC stop srservice tắt system restore

- Disabled một dịch vụ nào đó

SC config schedule start= disabled

SC config srservice start= disabled

Với tên các services ở khóa HKLM\SYSTEM\CurrentControlSet\Services

6-NTSD

Theo mình biết thì lệnh này dùng để debug

Cũng ko biết nhiều về lệnh này có 2 lệnh sau dạng như tắt một tiến trình

NTSD –c q –p PID

NTSD –c q –pn name

Vd: ntsd –c q –pn explorer.exe

Vào Start --> Run và đánh 'cmd.exe'. Việc gõ thêm cả đuôi '.exe' ở cuối mục rất quan trọng; đây là cách làm an toàn trong việc triệu gọi nhắc lệnh. Để đánh lừa một số người dùng, một số chương trình mã độc có thể cố lấy tên 'cmd.com' và trong trường hợp như vậy, malware sẽ được khởi chạy nếu bạn chỉ đánh vào lệnh 'cmd'.

7.'netstat'

Tiếp đến, khi nhắc lệnh xuất hiện, chạy lệnh netstat. Lệnh 'netstat –na' có thể cung cấp danh sách các cổng TCP và UDP trên máy tính. Thêm ‘o’ vào lệnh trên bạn có thể biết được process ID của mỗi quá trình đang sử dụng một cổng. Bắt đầu từ XP SP2, thêm ‘b’ bạn sẽ thấy tên file EXE đang sử dụng trên mỗi cổng, cùng với đó là các thư viện liên kết động (DLL) mà nó load để truyền thông với mạng. Tuy nhiên cần lưu ý rằng hành động thêm ‘b’ sẽ ngốn đi của hệ thống rất nhiều tài nguyên CPU.

Tuy nhiên hãy kiên trì. Giả dụ rằng bạn muốn quan sát việc sử dụng một cổng nào đó và xem cách chúng thay đổi thế nào theo thời gian. Hãy bổ sung thêm một dấu cách và sau đó một số nguyên vào lệnh netstat đó, lúc này nó sẽ có dạng "netstat –nao 1", lệnh trên sẽ được chạy với tần suất tương đương với số nguyên được cho, trong trường hợp này tần suất là 1s.

8.'reg'

Một bài phê bình của một hãng antivirus có thể giúp bạn có thêm kiến thức bên trong các registry key mà malware có thể đã sửa đổi. Để truy vấn registry key bằng dòng lệnh, hãy sử dụng lệnh reg. Cho dù một trang antivirus không cung cấp các registry key để phục vụ mục đích tìm kiếm thì bạn có thể nghiên cứu các registry key chung nhất bị sửa đổi bởi malware: các key có liên quan đến startup của hệ thống và đăng nhập của người dùng. Được biết đến như "run" registry key, lệnh reg có thể giúp hiển thị các giá trị của chúng tại cửa sổ dòng lệnh. Tuy nhiên lưu ý rằng, rất nhiều phần mềm hợp lệ cũng tự kích hoạt bằng cách sử dụng các key này. Sau khi chạy lệnh, bạn sẽ thấy các mục bên dưới các registry key này. Tiếp đến, thực hiện một vài tìm kiếm trên Google cho những gì được hiển thị để giúp bạn loại ra đâu là các thiết lập hợp lệ và đâu là malware.

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run once

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run once

Các bạn chạy các lệnh với một lượng thời gian tương đối, thay thế HKLM bằng HKCU. Sự thay thế nào sẽ tìm các auto-start registry key có liên quan đến người dùng, thay vì chỉ các thiết lập toàn bộ hệ thống bằng HKLM.

9.'dir'

Bạn cũng nên kiểm tra thư mục autostart để tìm các chương trình không mong muốn bắt đầu từ đây. Chạy lệnh dir, sử dụng /A để hiển thị các file có hoặc không có tập các thuộc tính, cũng như các file bị ẩn và không bị ẩn.

C:\> dir /A "C:\Documents and Settings\All Users\Start Menu\Programs\Startup"

10.'net users' và localgroup administrators'

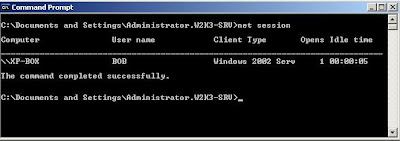

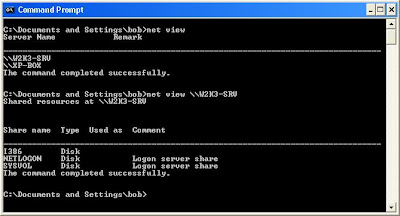

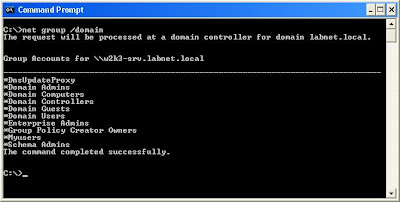

Một số malware có thể tạo tài khoản trong máy tính nội bộ của bạn. Trong trường hợp đó, chúng ta cần chạy lệnh 'net users', đây là lệnh kiểm tra các tài khoản được định nghĩa trên hệ thống. Thêm vào đó, vì một số phần mềm bot có thể đăng ký tài khoản của nhóm quản trị viên nội bộ, khi đó chúng ta nên chạy lệnh "localgroup administrators", đây là lệnh kiểm tra thành viên của nhóm này. Bạn có biết tất cả những người trong nhóm quản trị viên không? Hình dưới đây sẽ hiển thị một ví dụ về trường hợp này.

7.'netstat'

Tiếp đến, khi nhắc lệnh xuất hiện, chạy lệnh netstat. Lệnh 'netstat –na' có thể cung cấp danh sách các cổng TCP và UDP trên máy tính. Thêm ‘o’ vào lệnh trên bạn có thể biết được process ID của mỗi quá trình đang sử dụng một cổng. Bắt đầu từ XP SP2, thêm ‘b’ bạn sẽ thấy tên file EXE đang sử dụng trên mỗi cổng, cùng với đó là các thư viện liên kết động (DLL) mà nó load để truyền thông với mạng. Tuy nhiên cần lưu ý rằng hành động thêm ‘b’ sẽ ngốn đi của hệ thống rất nhiều tài nguyên CPU.

Tuy nhiên hãy kiên trì. Giả dụ rằng bạn muốn quan sát việc sử dụng một cổng nào đó và xem cách chúng thay đổi thế nào theo thời gian. Hãy bổ sung thêm một dấu cách và sau đó một số nguyên vào lệnh netstat đó, lúc này nó sẽ có dạng "netstat –nao 1", lệnh trên sẽ được chạy với tần suất tương đương với số nguyên được cho, trong trường hợp này tần suất là 1s.

8.'reg'

Một bài phê bình của một hãng antivirus có thể giúp bạn có thêm kiến thức bên trong các registry key mà malware có thể đã sửa đổi. Để truy vấn registry key bằng dòng lệnh, hãy sử dụng lệnh reg. Cho dù một trang antivirus không cung cấp các registry key để phục vụ mục đích tìm kiếm thì bạn có thể nghiên cứu các registry key chung nhất bị sửa đổi bởi malware: các key có liên quan đến startup của hệ thống và đăng nhập của người dùng. Được biết đến như "run" registry key, lệnh reg có thể giúp hiển thị các giá trị của chúng tại cửa sổ dòng lệnh. Tuy nhiên lưu ý rằng, rất nhiều phần mềm hợp lệ cũng tự kích hoạt bằng cách sử dụng các key này. Sau khi chạy lệnh, bạn sẽ thấy các mục bên dưới các registry key này. Tiếp đến, thực hiện một vài tìm kiếm trên Google cho những gì được hiển thị để giúp bạn loại ra đâu là các thiết lập hợp lệ và đâu là malware.

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run once

C:\> reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run once

Các bạn chạy các lệnh với một lượng thời gian tương đối, thay thế HKLM bằng HKCU. Sự thay thế nào sẽ tìm các auto-start registry key có liên quan đến người dùng, thay vì chỉ các thiết lập toàn bộ hệ thống bằng HKLM.

9.'dir'

Bạn cũng nên kiểm tra thư mục autostart để tìm các chương trình không mong muốn bắt đầu từ đây. Chạy lệnh dir, sử dụng /A để hiển thị các file có hoặc không có tập các thuộc tính, cũng như các file bị ẩn và không bị ẩn.

C:\> dir /A "C:\Documents and Settings\All Users\Start Menu\Programs\Startup"

10.'net users' và localgroup administrators'

Một số malware có thể tạo tài khoản trong máy tính nội bộ của bạn. Trong trường hợp đó, chúng ta cần chạy lệnh 'net users', đây là lệnh kiểm tra các tài khoản được định nghĩa trên hệ thống. Thêm vào đó, vì một số phần mềm bot có thể đăng ký tài khoản của nhóm quản trị viên nội bộ, khi đó chúng ta nên chạy lệnh "localgroup administrators", đây là lệnh kiểm tra thành viên của nhóm này. Bạn có biết tất cả những người trong nhóm quản trị viên không? Hình dưới đây sẽ hiển thị một ví dụ về trường hợp này.

Với Netstat

Hiển thị các cổng đang lắng nghe, đã thiết lập cùng với PID của nó

Netstat –ao

Rồi tasklist xem pid đó tiến trình j đang chạy

Hoặc dùng lệnh

Netstat –anobv

để hiện cả tiến trình, pid, cổng đang lắng nghe

Lọc chỉ hiện các cổng đang lắng nghe(listening) và PID của cồng đó

Netstat –ano | find /I “listen”

Hoặc lọc với giá trị established

netstat -an | find /i "established"

Hiển thị bảng định tuyến

Netstat –r (giống lệnh route print)

NETSH (lệnh này đỉnh cao)

Hiển thị thiết lập TCP/IP

netsh interface ip show config

Reset lại TCP/IP

Netsh interface ip reset log.txt

Reset lại winsock

Netsh winsock reset

Hiển thị cấu hình firewall đã được thiết lập

Netsh firewall show config

Cho phép một chương trình lắng nghe thông qua firewall

netsh firewall add allowedprogram C:\test.exe test enable

Để mở một cổng trên firewall

netsh firewall add portopening tcp 2482 lt enable all

Để reset lại cấu hình firewall như mặc định

Netsh firewall reset

Một số về lệnh NET khác hay dùng

Xem các dịch vụ đang chạy

Net start

Mở 2 services server và workstation (Conflicker tắt 2 dịch vụ này). Để chia sẻ file

Net config server

Net config workstation

POWERSHELL

Bây giờ có powershell rất mạnh, cao cấp hơn chạy trên windows 7/server 2008

Hiện tiến trình chạy

Get-process

Ps (lệnh này giống linux)

gps

Lệnh tắt tiến trình, dừng tiến trình đang chạy

Stop-Process

kill

spps

Start một dịch vụ

Start-Service

Stop một dịch vụ

Stop-Service

1 số lệnh nhỏ nhưng cũng có ích phết

Chạy Powershell trên XP

http://www.microsoft.com/downloads/d...ng=en#filelist

http://www.powergui.org/downloads.jspa

Dưới đây là link về một số lệnh hay

http://ss64.com/nt/netsh.html

http://www.windowsnetworking.com/art...-Firewall.html

Còn trang này chuyên về kung fu dòng lệnh. Tuyệt đỉnh kung-fu

http://blog.commandlinekungfu.com/

Blog của anh này khá hay cả kung fu lẫn Ninja. Ác thật

http://synjunkie.blogspot.com/2008/0...c-dos-foo.html

http://synjunkie.blogspot.com/2008/0...-ninjitsu.html

Hiển thị các cổng đang lắng nghe, đã thiết lập cùng với PID của nó

Netstat –ao

Rồi tasklist xem pid đó tiến trình j đang chạy

Hoặc dùng lệnh

Netstat –anobv

để hiện cả tiến trình, pid, cổng đang lắng nghe

Lọc chỉ hiện các cổng đang lắng nghe(listening) và PID của cồng đó

Netstat –ano | find /I “listen”

Hoặc lọc với giá trị established

netstat -an | find /i "established"

Hiển thị bảng định tuyến

Netstat –r (giống lệnh route print)

NETSH (lệnh này đỉnh cao)

Hiển thị thiết lập TCP/IP

netsh interface ip show config

Reset lại TCP/IP

Netsh interface ip reset log.txt

Reset lại winsock

Netsh winsock reset

Hiển thị cấu hình firewall đã được thiết lập

Netsh firewall show config

Cho phép một chương trình lắng nghe thông qua firewall

netsh firewall add allowedprogram C:\test.exe test enable

Để mở một cổng trên firewall

netsh firewall add portopening tcp 2482 lt enable all

Để reset lại cấu hình firewall như mặc định

Netsh firewall reset

Một số về lệnh NET khác hay dùng

Xem các dịch vụ đang chạy

Net start

Mở 2 services server và workstation (Conflicker tắt 2 dịch vụ này). Để chia sẻ file

Net config server

Net config workstation

POWERSHELL

Bây giờ có powershell rất mạnh, cao cấp hơn chạy trên windows 7/server 2008

Hiện tiến trình chạy

Get-process

Ps (lệnh này giống linux)

gps

Lệnh tắt tiến trình, dừng tiến trình đang chạy

Stop-Process

kill

spps

Start một dịch vụ

Start-Service

Stop một dịch vụ

Stop-Service

1 số lệnh nhỏ nhưng cũng có ích phết

Chạy Powershell trên XP

http://www.microsoft.com/downloads/d...ng=en#filelist

http://www.powergui.org/downloads.jspa

Dưới đây là link về một số lệnh hay

http://ss64.com/nt/netsh.html

http://www.windowsnetworking.com/art...-Firewall.html

Còn trang này chuyên về kung fu dòng lệnh. Tuyệt đỉnh kung-fu

http://blog.commandlinekungfu.com/

Blog của anh này khá hay cả kung fu lẫn Ninja. Ác thật

http://synjunkie.blogspot.com/2008/0...c-dos-foo.html

http://synjunkie.blogspot.com/2008/0...-ninjitsu.html