Cách 1:

Cách 1: Hiện nay không có quá nhiều cách để phục hồi mật khẩu của tài khoản Administrator trong Windows bị quên mất. Có thể kể đến là dùng công cụ hỗ trợ của đĩa Hiren Boot để xóa trắng mật khẩu của tài khoản Administrator hay dùng các công cụ dò tìm mật khẩu trên Net. Tuy vậy, không phải lúc nào chúng ta cũng có công cụ để dùng. Nếu gặp những lúc như thế.... hãy lợi dụng lỗ hỏng của file sethc.exe trên Windows.

Trên Windows XP, nếu bạn nhấp phím Shift 5 lần, Windows sẽ gọi một chương trình nhỏ có tên là StickyKey. Đây là chương trình hỗ trợ người khuyết tật khi sử dụng Windows XP được đính kèm mặc đinh trong bộ tiện ích của Windows. Điều này có nghĩa là bạn có thể gọi chương trình này bằng phím tắt mà không cần đến giao diện thân thiện (1).

Nếu bạn đăng nhập bằng tài khoản có tên User1 và nhấp phím Shift 5 lần để gọi chương trình này, Windows sẽ lấy quyền của User1 để gọi chương trình StickyKey. Nếu bạn không đăng nhập vào bất kỳ một tài khoản nào mà gọi được StickyKey thì Widnows sẽ lấy quyên của hệ thống (System) để chạy StickyKey (2).

Từ giả định (1) và (2) trên, nếu bạn thay thế file thực thi của chương trình StickyKey (sethc.exe) bằng chương trình Command Run (cmd.exe) và gọi nó bằng 5 lần phím Shift mà không đăng nhập bằng tài khoản nào cả thì windows sẽ dùng quyền của Hệ thống (system) gọi file cmd.exe thay vì file sethc.exe. Thế là có thể làm bất cứ chuyện gì bằng tài khoản của cao nhất (quyền của Hệ thống) trên chương trình Command Run.

Nếu bạn đăng nhập bằng tài khoản có tên User1 và nhấp phím Shift 5 lần để gọi chương trình này, Windows sẽ lấy quyền của User1 để gọi chương trình StickyKey. Nếu bạn không đăng nhập vào bất kỳ một tài khoản nào mà gọi được StickyKey thì Widnows sẽ lấy quyên của hệ thống (System) để chạy StickyKey (2).

Từ giả định (1) và (2) trên, nếu bạn thay thế file thực thi của chương trình StickyKey (sethc.exe) bằng chương trình Command Run (cmd.exe) và gọi nó bằng 5 lần phím Shift mà không đăng nhập bằng tài khoản nào cả thì windows sẽ dùng quyền của Hệ thống (system) gọi file cmd.exe thay vì file sethc.exe. Thế là có thể làm bất cứ chuyện gì bằng tài khoản của cao nhất (quyền của Hệ thống) trên chương trình Command Run.

Cách thực hiện thủ thuật này:

Bước 1: Vào windows với tài khoản User bình thường và nhấn 5 lần phím Shift để gọi thử chương trình StickyKey trên Windows và đóng nó lại (chỉ nhằm để xem thử).

Bước 2: Vào Start >> Run >> nhập vào Notepad và Enter để gọi chương trình Notepad.exe. Copy đoạn mã của mình viết, past vào notepad, Save lại với tên là Hackpass.bat

REM Visit www.helloICT.com to learn more tips and tricks

REM Ghe tham trang web www.helloict.com de doc nhieu thu thuat hay

REM ---------------------------------------------------------------

REM Coded by BiBo

cd ystemroot%/system32

rename sethc.exe sethc.exe.bk

copy cmd.exe sethc.exe /y

Sau đó nhấp kép chuột lên file Hackpass.bat để thực thi!

Đoạn mã này làm các nhiệm vụ sau:

1. Sao lưu lại file sethc.exe bằng cách đặt lại tên là sethc.exe.bk

2. Thay thế file sethc.exe bằng file cmd.exe

Đến đây, bạn nhấp phím Shift 5 lần, nếu chương trình Command Run được gọi thay vì chương trình StickyKey thì bạn đã thành công!

Chương trình StickyKey đã được thay bằng Ccmmand Run

Bước 3: Khởi động lại máy. Khi đến màn hình đăng nhập, bạn khoan hãy đăng nhập mà nhấn phím Shift 5 lần...... Lúc này chương trình Command Run xuất hiện, bạn nhập một trong những vào đoạn lệnh dưới đây

Xóa trắng password của Administrator:

net user Administrator

---- > nhấn phím Enter khi hoàn thành!

Thêm một tài khoản Admin với mật khẩu là 123

Xóa trắng password của Administrator:

net user Administrator

---- > nhấn phím Enter khi hoàn thành!

Thêm một tài khoản Admin với mật khẩu là 123

net user Admin 123 /add

---- > nhấn phím Enter khi hoàn thành!

Gán tài khoản Admin vào nhóm quản trị:

---- > nhấn phím Enter khi hoàn thành!

Gán tài khoản Admin vào nhóm quản trị:

net localgroup Administrators Admin /add

---- > nhấn phím Enter khi hoàn thành!

Nếu bạn sử dụng đúng cấu trúc lệnh phía trên, bạn sẽ tạo được các tài khoản mới. Tại đây, bạn có thể đăng nhập vào các tài khoản mới mà không cần khởi động lại máy!

Cách 2:

Cho đĩa Hiren Boot CD các bản mới vào làm đĩa khởi động. Menu xuất hiện với 9 mục lựa chọn...

* Bạn chọn mục 9.Next...

* Chọn tiếp mục 4.Password Tools...

* Chọn tiếp mục 1.Active Password Changer 2.1 (NT/2000/Xp)

*Chương trình có 3 lựa chọn

1.Choose Logical Drive:để chọn ổ đĩa muốn phá password ->Next

+ Lúc đó chương trình sẽ tìm kiếm những ổ đĩa nào có chứa Windows.

+ Sau khi bạn chọn tên ổ đĩa chương trình sẽ liệt kê các user đã được tạo trong Windows.

+ Bạn chọn đúng tên user mà bạn cần bỏ password

chương trình sẽ hiển thị dòng thông báo:

Would you like to reset this user''s password (Y/N) [N]:

Bạn có chắc chắn xoá password hay không?

Nếu bạn đồng ý reset lại password thì ấn chọn Y và chọn phím Enter.

thoát khỏi chương trình khởi động lại máy. Bạn kiểm tra xem còn password hay không?

chúc các bạn thành công!

Cách 3:

Bạn dùng phần mềm Ophcrack Live CD này tải về mà dò nó có 2 version một dùng cho win xp một dùng cho vista.

Với Ophcrack LiveCD, việc phục hồi mật khẩu đăng nhập Windows XP/Vista sẽ trở nên dễ dàng hơn bao giờ hết.

Đây là dạng đĩa tự khởi động trong môi trường DOS (LiveCD), mã nguồn mở và miễn phí. Bạn tải tập tin ISO dùng để tìm mật khẩu Windows XP tại địa chỉ http://tinyurl.com/5syhay (451.726 MB).

File ISO phục hồi mật khẩu cho Windows Vista được cung cấp tại http://tinyurl.com/5aqz4v (532.3 MB).

Tải xong, bạn ghi file ISO ra đĩa CD để có một LiveCD. Sau đó, bạn boot máy với đĩa LiveCD này. Quá trình khởi động sẽ nạp các tập tin cần thiết vào bộ nhớ RAM, nên bạn phải đợi trong chốc lá

---- > nhấn phím Enter khi hoàn thành!

Nếu bạn sử dụng đúng cấu trúc lệnh phía trên, bạn sẽ tạo được các tài khoản mới. Tại đây, bạn có thể đăng nhập vào các tài khoản mới mà không cần khởi động lại máy!

Cách 2:

Cho đĩa Hiren Boot CD các bản mới vào làm đĩa khởi động. Menu xuất hiện với 9 mục lựa chọn...

* Bạn chọn mục 9.Next...

* Chọn tiếp mục 4.Password Tools...

* Chọn tiếp mục 1.Active Password Changer 2.1 (NT/2000/Xp)

*Chương trình có 3 lựa chọn

1.Choose Logical Drive:để chọn ổ đĩa muốn phá password ->Next

+ Lúc đó chương trình sẽ tìm kiếm những ổ đĩa nào có chứa Windows.

+ Sau khi bạn chọn tên ổ đĩa chương trình sẽ liệt kê các user đã được tạo trong Windows.

+ Bạn chọn đúng tên user mà bạn cần bỏ password

chương trình sẽ hiển thị dòng thông báo:

Would you like to reset this user''s password (Y/N) [N]:

Bạn có chắc chắn xoá password hay không?

Nếu bạn đồng ý reset lại password thì ấn chọn Y và chọn phím Enter.

thoát khỏi chương trình khởi động lại máy. Bạn kiểm tra xem còn password hay không?

chúc các bạn thành công!

Cách 3:

Bạn dùng phần mềm Ophcrack Live CD này tải về mà dò nó có 2 version một dùng cho win xp một dùng cho vista.

Với Ophcrack LiveCD, việc phục hồi mật khẩu đăng nhập Windows XP/Vista sẽ trở nên dễ dàng hơn bao giờ hết.

Đây là dạng đĩa tự khởi động trong môi trường DOS (LiveCD), mã nguồn mở và miễn phí. Bạn tải tập tin ISO dùng để tìm mật khẩu Windows XP tại địa chỉ http://tinyurl.com/5syhay (451.726 MB).

File ISO phục hồi mật khẩu cho Windows Vista được cung cấp tại http://tinyurl.com/5aqz4v (532.3 MB).

Tải xong, bạn ghi file ISO ra đĩa CD để có một LiveCD. Sau đó, bạn boot máy với đĩa LiveCD này. Quá trình khởi động sẽ nạp các tập tin cần thiết vào bộ nhớ RAM, nên bạn phải đợi trong chốc lá

- Khái niệm về chữ ký số (chữ ký điện tử):

- Khái niệm về chữ ký số (chữ ký điện tử):

http://www.thawte.com/secure-email/personal-email-certificates/index.html

http://www.thawte.com/secure-email/personal-email-certificates/index.html

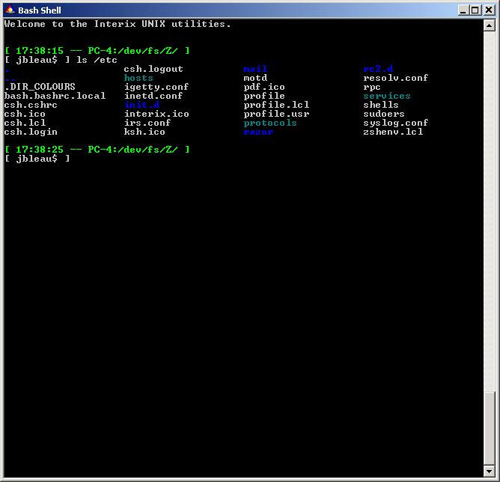

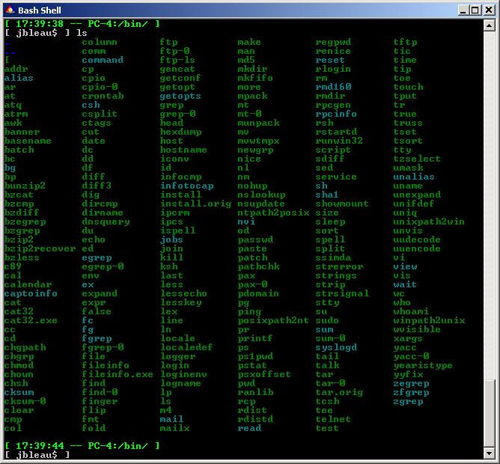

Có thể bạn thích sử dụng Microsoft Exchange nhưng bạn vẫn muốn có được các công cụ e-mail mã nguồn mở giống như SpamAssassin hay fetchmail. Hoặc có thể bạn đang sử dụng các ứng dụng Unix cho các dịch vụ mạng, nhưng bạn lại thực sự muốn chạy chúng dưới Windows để bạn có thể tích hợp chúng thành toàn bộ mô hình bảo mật mạng của bạn. Trong bất kỳ trường hợp nào bạn cũng mong muốn có thể chạy các chương trình tốt từ các hệ điều hành.

Có thể bạn thích sử dụng Microsoft Exchange nhưng bạn vẫn muốn có được các công cụ e-mail mã nguồn mở giống như SpamAssassin hay fetchmail. Hoặc có thể bạn đang sử dụng các ứng dụng Unix cho các dịch vụ mạng, nhưng bạn lại thực sự muốn chạy chúng dưới Windows để bạn có thể tích hợp chúng thành toàn bộ mô hình bảo mật mạng của bạn. Trong bất kỳ trường hợp nào bạn cũng mong muốn có thể chạy các chương trình tốt từ các hệ điều hành.